ベーシック認証(Basic認証)とは?活用場面やメリット、問題点を解説

最終更新日:2025年09月01日

ベーシック認証とは、Webサイトを運営する際に利用される最もシンプルな認証方式です。手軽に導入できる一方で、セキュリティ面での課題も指摘されています。

本記事では、ベーシック認証の基本的な仕組みから具体的な活用場面、設定方法、注意すべき問題点まで詳しく解説します。また、より安全な代替認証方式についても紹介しているので参考にしてください。

目次

- ベーシック認証(Basic認証)とは

- ベーシック認証が使われる場面

- ベーシック認証の設定方法

- ベーシック認証のメリット

- ベーシック認証の問題点

- ベーシック認証以外の認証方式

- SaaS管理システムでセキュリティ強化を実現

- まとめ

- よくある質問

ベーシック認証(Basic認証)とは

ベーシック認証(Basic認証)とは、Webサーバーに標準で備わっている認証機能のなかで、最も基本的でシンプルな手法です。HTTP基本認証とも呼ばれるこの方法は、Webサイトの特定のページやディレクトリに対して、アクセス制限を設けたい場合に広く活用されています。

ベーシック認証の動作は、保護されたページにユーザーがアクセスを試みると、ブラウザ上に認証ダイアログが自動的に表示されます。このダイアログには、ユーザー名とパスワードの入力欄が用意されており、事前に設定された正しい認証情報を入力することで、目的のページへのアクセスが許可される仕組みです。

この認証プロセスは、WebサーバーとWebブラウザの間でHTTPプロトコルを通じて実行されます。HTTPプロトコルに組み込まれた標準的な認証機能を利用しているため、特別なソフトウェアや複雑な設定を必要とせず、多くのWebサーバー環境で手軽に導入できる点が特徴です。

ベーシック認証が使われる場面

ベーシック認証は、その手軽な設定方法と即効性から、さまざまな場面で活用されています。とくに、本格的な認証システムを構築するほどではないものの、一定のアクセス制限が必要な状況において有効です。

ここでは、ベーシック認証が実際にどのような場面で利用されているか解説します。

開発中のWebサイトやテスト環境へのアクセス制限

Web開発の現場では、公開前のサイトや検証用のテスト環境に対するアクセス制限としてベーシック認証を利用するケースが一般的です。本番環境にアップロードしたWebサイトを開発段階であると示すために、認証をかけて関係者以外の目に触れるのを防ぎます。

開発チームのメンバーや発注元の担当者など、限定されたメンバーのみがアクセスできるよう設定することで、品質チェックや最終確認を安全に実施できます。また、IPアドレス制限と組み合わせることで、特定のオフィスや環境からのアクセスのみを許可するといった、より強固なセキュリティ体制を構築できます。

会員限定コンテンツの一時的なアクセス制限

会員限定コンテンツを提供したい場合も、ベーシック認証は有効な手段です。たとえば、新サービスのベータ版を限定ユーザーに提供したり、コンテンツの特別なキャンペーン期間中のみアクセスを許可したりといったケースが該当します。

本格的な認証システムの開発には時間とコストがかかりますが、ベーシック認証であれば短期間で導入できるほか、必要に応じて後から本格的なシステムへの移行も可能です。

Webサイトの管理画面へのアクセス制限

WordPressをはじめとするコンテンツ管理システム(CMS)の管理画面や、Webサーバーの設定ファイルへのアクセスを制限する際も、ベーシック認証が活躍します。これらの管理画面は、サイトの根幹部分を操作できる領域であるため、不正アクセスによる改ざんや情報漏えいのリスクを回避しなければなりません。

CMSの標準的なログイン機能に加えベーシック認証を追加することで、二重のセキュリティ対策を講じられ、悪意のある不正アクセスを防止できます。

クローズドな情報共有サイト

企業の社内資料や特定のプロジェクトに関する機密情報を共有するサイトなど、限られたメンバーのみがアクセスする環境にも、ベーシック認証は適しています。たとえば、部署内での資料共有サイトや、取引先との情報交換用のサイトなどが該当します。

このような用途では、高度なユーザー管理機能よりもシンプルで確実なアクセス制限が重視される傾向にあります。

ベーシック認証の設定方法

ベーシック認証の設定手順は、使用するWebサーバーソフトウェアによって若干の違いがあります。

ここでは、最も広く利用されているApache HTTP Serverを例に、基本的な設定方法を詳しく解説します。なお、Apacheでのベーシック認証は、主に2つのファイル「.htaccess」と「.htpasswd」を使って認証を構成します。

.htpasswdファイルの作成

.htpasswdは、ユーザー名と暗号化されたパスワードを記録するファイルです。Apacheが認証時にこの情報を参照します。まず、ターミナルで以下のコマンドを入力し、認証に使用するユーザー情報を作成しましょう。

htpasswd -c .htpasswd ユーザー名

-cオプションは、新しく.htpasswdファイルを作成する際に使用します。このコマンドを実行すると、パスワードの入力が求められます。

htpasswd .htpasswd 別ユーザー名

生成された.htpasswdファイルは、Webサーバー上のアクセス可能なディレクトリに置かないよう注意が必要です。外部からの不正なアクセスを防ぐため、ドキュメントルート外など、安全な場所に保存してください。

.htaccessファイルの作成

ベーシック認証を有効にしたいディレクトリに、.htaccessファイルを設置して設定を行います。ファイル内には、以下のような記述を加えます。

AuthType Basic

AuthName "Restricted Area" # 認証ダイアログに表示されるメッセージ

AuthUserFile /path/to/.htpasswd # .htpasswdファイルの絶対パス

Require valid-user

AuthTypeは使用する認証方式を指定するもので、ベーシック認証では"Basic"を設定します。AuthNameはダイアログに表示される説明��文で、任意の文字列を指定できます。

AuthUserFileには、事前に作成した.htpasswdファイルのサーバー上での絶対パスを入力してください。Require valid-userにより、.htpasswdに登録されている全ユーザーが対象ディレクトリへアクセスできるようになります。

なお、.htaccessの設定がApacheで有効に機能するためには、Apache本体の設定ファイル(httpd.confなど)にて、対象ディレクトリに対してAllowOverride Allが指定されている必要があります。この設定が無効な場合は、.htaccessの内容が反映されないため、サーバー環境に応じて確認・調整を行いましょう。

ベーシック認証のメリット

ベーシック認証が多くの開発現場や企業で採用され続けている理由は、その実用性の高さにあります。高度なセキュリティ機能を必要としない場面では、ベーシック認証の持つシンプルさと効率性が重視されます。

ここでは、ベーシック認証を選択する具体的なメリットについて解説します。

導入が簡単

ベーシック認証の魅力の一つは、導入のしやすさです。複雑なプログラミング知識やデータベース設計のスキルを必要とせず、Webサーバーの基本的な設定ファイルや.htaccessファイルの編集だけで実現できます。

従来の認証システム構築では、ユーザー登録画面の作成にデータベースとの連携、セッション管理機能の実装など、多岐にわたる技術的要素を組み合わせる必要が�ありました。しかし、ベーシック認証では、前述の2つのファイル(.htaccessと.htpasswd)を適切に設定するだけで、手軽に機能する認証システムを完成できます。

コストが抑えられる

経済的な観点からも、ベーシック認証は優れた選択肢です。専用の認証システムをゼロから開発する場合、設計から実装、テスト、運用と相当な開発コストと時間が必要になります。

一方、ベーシック認証はWebサーバーの標準機能を活用するため、追加の開発費用が発生しません。スタートアップ企業や小規模なプロジェクトにおいては、限られた予算のなかで開発を進めることも多く、ベーシック認証が選ばれています。

汎用性がある

ベーシック認証の大きな強みは、汎用性の高さです。HTTP基本認証はWeb技術の標準仕様として策定されているため、ほぼすべてのWebサーバーソフトウェア(Apache、Nginx、IISなど)で標準的にサポートされています。

また、ユーザー側でも主要なWebブラウザ(Chrome、Firefox、Safari、Edgeなど)などすべて対応しており、特別なプラグインやアドオンを必要としません。標準化された仕組みのため、Webサーバー環境の変更やブラウザのアップデートによって機能しなくなるリスクも低く、安定した運用が期待できます。

即時性がある

ビジネス現場では、予期しない状況で緊急にアクセス��制限が必要になることがあります。たとえば、機密情報の漏えいリスクが発覚した場合や、システムの脆弱性が発見された場合、迅速なアクセス制限が必要です。

ベーシック認証なら複雑な設定作業や長時間のシステム停止を必要とせず、数分程度でアクセス制限を実装できるため、リスクを最小化する効果も期待できます。

ベーシック認証の問題点

ベーシック認証は、その手軽さから多くの場面で利用されていますが、現代のセキュリティ要件を考慮すると見過ごせない問題点がいくつか存在します。

次のような問題点から、ベーシック認証は機密性の高い情報を取り扱うWebサイトや、不特定多数の人が利用するWebサイトでの単独利用は推奨されていません。

セキュリティの脆弱性が高い

ベーシック認証の深刻な問題の一つに、セキュリティの脆弱性が挙げられます。ベーシック認証で送信されるユーザー名とパスワードは、Base64でエンコードされているだけで実際の暗号化は行われていないためです。

Base64は単なる符号化方式であるため、元の文字列を復元することは容易です。もしHTTPS(SSL/TLS)で通信が暗号化されていないと、通信経路を盗聴された場合に悪意のある第三者にユーザー名やパスワードが筒抜けになってしまう可能性があります。

実際、セキュリティ上の問題はすでに広く指摘されており、Microsoftは2023年3月31日をもってExchange Onlineでのベーシック認証を無効化しています。

ログアウトの概念がない

ベーシック認証には、セッション管理の概念がありません。そのため、一度認証されると、ブラウザを閉じたり一定時間経過したりしても、認証情報がブラウザにキャッシュされている間はログイン状態も継続されます。

ユーザーが意図的にログアウトするには、ブラウザのキャッシュをクリアするか、誤った認証情報を入力して再認証を促すなどの手間が必要です。自動でログアウトすることがないため、なりすましや不正アクセスに注意しなければなりません。

ブルートフォース攻撃への脆弱性がある

ベーシック認証は総当たり攻撃(ブルートフォース攻撃)に対して脆弱です。ロックアウト機能などが標準で備わっていないため、攻撃者は何回でもユーザー名とパスワードの組み合わせを試行できてしまいます。

とくに単純なパスワードや推測しやすいユーザー名を使用している場合、比較的短時間で認証情報が突破されてしまうため注意が必要です。

フィッシング詐欺に悪用されやすい

悪意のあるWebサイトが、本物の認証ダイアログに似せた偽のダイアログを表示することで、ユーザーから認証情報をだまし取るフィッシング詐欺に悪用される可能性があります。認証ダイアログがブラウザによって生成される特徴から、ユーザーは自分がアクセスしているWebサイトが本物かどうか判断しづらい状況に陥ってしまうためです。

通常のWebページのログインフォームとは異なり、ベーシック認証のダイアログはブラウザレベルで表示されます。そのため、ユーザーがその真偽を見分けることが困難なことが原因として考えられます。

ベーシック認証以外の認証方式

ベーシック認証の持つ脆弱性を補うため、より高度なセキュリティを提供する認証方式の利用が広がっています。企業は自社の要件に応じて、最適な認証方式を選択することが重要です。

Digest認証

Digest認証は、ベーシック認証のセキュリティ上の問題点を改善するために開発された認証方式です。

ベーシック認証がユーザー名とパスワードをBase64でエンコードして送信するのに対し、Digest認証では以下の情報を組み合わせ、ハッシュ関数(MD5など)を使って「ダイジェスト値」と呼ばれるユニークな値を生成して送信します。

Digest認証で使用される情報

ユーザー名

パスワード

Webサーバーが発行する「nonce」(使い捨てのランダムな文字列)

リクエストURL など

Webサーバーは、クライアントから送られてきたダイジェスト値を、自身のもつ情報で生成したダイジェスト値と比較して認証を行います。これにより、ネットワーク上で暗号化されていない平文のパスワードが流れないため、盗聴などによるパスワード漏えいのリスクを低減できます。

ただし、Digest認証も完全に安全というわけではありません。盗聴したダイジェスト値を再利用するリプレイ攻撃に対する脆弱性がある、一部のWebブラウザでのサポート状況が異なるといった課題があります。そのため、現代のWebアプリケーションでは、より柔軟で高機能な認証方式が主流となっています。

Form認証

Form認証(フォーム認証、セッション認証とも呼ばれる)は、Webアプリケーションで最も広く利用されている認証方式です。HTMLの<form>タグとHTTPのPOSTメソッドを利用して認証情報を送信します。

Form認証の動�作は、以下の流れです。

Form認証の流れ

ユーザーがWebサイトやアプリのログイン画面でIDとパスワードを入力

Webサーバーがその情報を検証して認証

成功すればアクセスを許可、セッションIDを発行

セッションIDは、ブラウザにCookieとして保存され、以後のリクエストには自動的に付与されるのが特徴です。

なお、Form認証には、以下のようなメリットがあります。

| メリット | 詳細 |

|---|---|

| 高いセキュリティ | HTTPSとの組み合わせで安全な通信を実現。セッションIDによる認証でベーシック認証よりも安全 |

| 柔軟な制御 | ログイン失敗制限、ロックアウト機能、パスワードポリシーなど細かなセキュリティ設定が可能 |

| ユーザー体験の充実 | デザイン自由なログイン画面とログアウト機能を簡単に実装可能 |

現在、Webアプリケーションの認証のほとんどがForm認証をベースにしています。OAuthやOpenID Connectといった高度な認証連携プロトコルも、多くはForm認証の仕組みの上に成り立っているのです。

ただし、Form認証も最初の認証情報は暗号化されていない平文で送信されるため、HTTPSでの通信が必須となります。

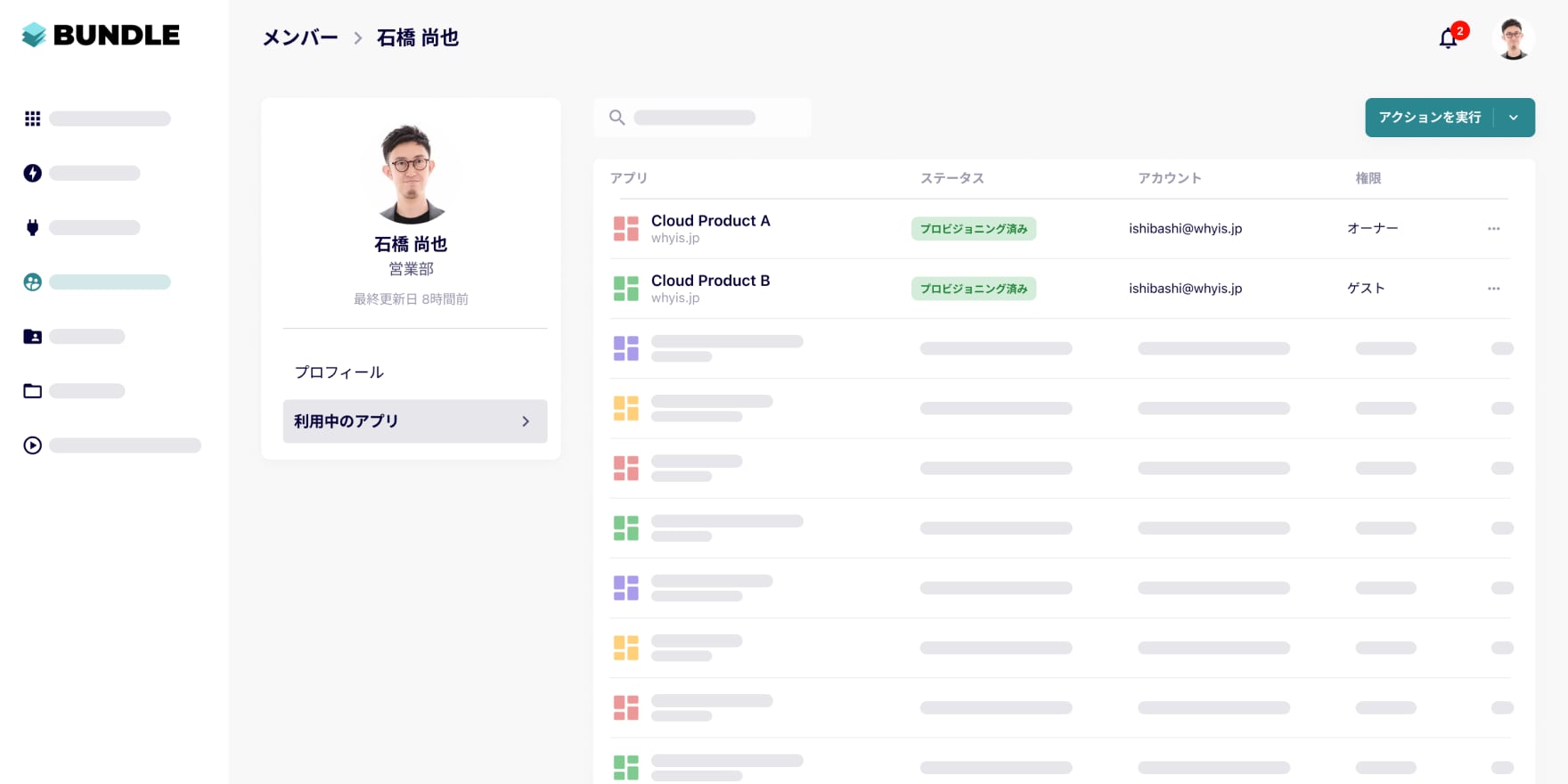

企業サイトなどを運営する場合は、高いセキュリティのログイン認証機能が必要です。また、利用しているSaaSサービスについても適切に管理しなければ、セキュリティリスクが高まります。このような課題を解決するのが「Bundle by freee」です。

SaaS管理システムでセキュリティ強化を実現

業務効率化のためにSaaSツールを導入した結果、気づけば社内に数多くのアプリが乱立した状態になっているケースもあるでしょう。多くの企業が直面するこの課題は、管理の煩雑化だけでなく、思わぬコストの増加やセキュリティリスクを引き起こしてしまいます。

Bundle by freeeなら、200以上のアプリとの連携によって煩雑なSaaS管理を一元化し、コスト削減とセキュリティ強化を同時に実現できます。

具体的には、SaaSアカウントの発行・削除の自動化で人的作業を85%も削減し、ITツールの利用状況を可視化することで無駄なコストの削減が可能です。

さらに、Google Driveなどクラウドストレージ上で外部公開しているコンテンツと共有範囲を把握でき、セキュリティリスクの発生を低減します。また、シャドーITの自動検知機能もあるため、従業員のリスクとなる行動を防げるのもポイントです。

実際の導入効果として、SaaS管理システムの活用により従業員100名規模で約350万円、300名規模で約650万円の年間削減余地があることが分かっています。

Bundle by freeeでSaaS管理を効率化し、セキュリティ対策も万全にしたい方はこちらから資料をダウンロードできます。

まとめ

ベーシック認証とは、シンプルで導入しやすい認証方式として多くの場面で活用されているWebアクセス制限の手法です。開発環境での一時的なアクセス制限や小規模なプロジェクトでは有効ですが、セキュリティの脆弱性やログアウト機能の欠如などの問題点も存�在します。

とくに機密性の高い情報を扱う企業サイトでは、Form認証などのより安全性の高い認証方式の採用が推奨されます。認証システムの強化と併せて、利用中のSaaSサービス全体を適切に管理するツールなどの活用により、包括的なセキュリティ対策の実現につなげましょう。

よくある質問

ベーシック認証(Basic認証)とは?

ベーシック認証(Basic認証)とは、Webサーバーに標準で備わっている認証機能のなかでも基本的でシンプルな手法です。Webサイトの特定のページやディレクトリに対して、アクセス制限を設けたい場合に広く活用されています。

詳細は「ベーシック認証(Basic認証)とは」をご覧ください。

ベーシック認証は安全ですか?

ベーシック認証は、現代のセキュリティ要件を考慮するといくつか問題点があります。機密性の高い情報を取り扱うWebサイトや不特定多数の人が利用するWebサイトでは、単独利用しないようにしましょう。

詳細は「ベーシック認証の問題点」をご覧ください。

SaaS管理の成功事例集

増え続けるSaaS管理の参考に!Bundle by freeeを導入いただいた企業様の成功事例をご紹介。